Depuis environ 1 année, je bénéficie d’une installation solaire ainsi que d’une pompe à chaleur pour la production de l’eau chaude et du chauffage. Pour ma part, la pompe à chaleur ne tient pas compte de la production solaire pour profiter de cette énergie afin de chauffer la maison et l’eau sanitaire au meilleur moment. Je pense que mon cas de figure concerne également la majorité des installations.

De ce fait, je me suis penché sur l’optimisation de la production de chaleur en prenant en compte la production solaire actuelle ainsi que les prévisions météo à 24h.

Voici les technologies que j’ai utilisé

Mesures électrique

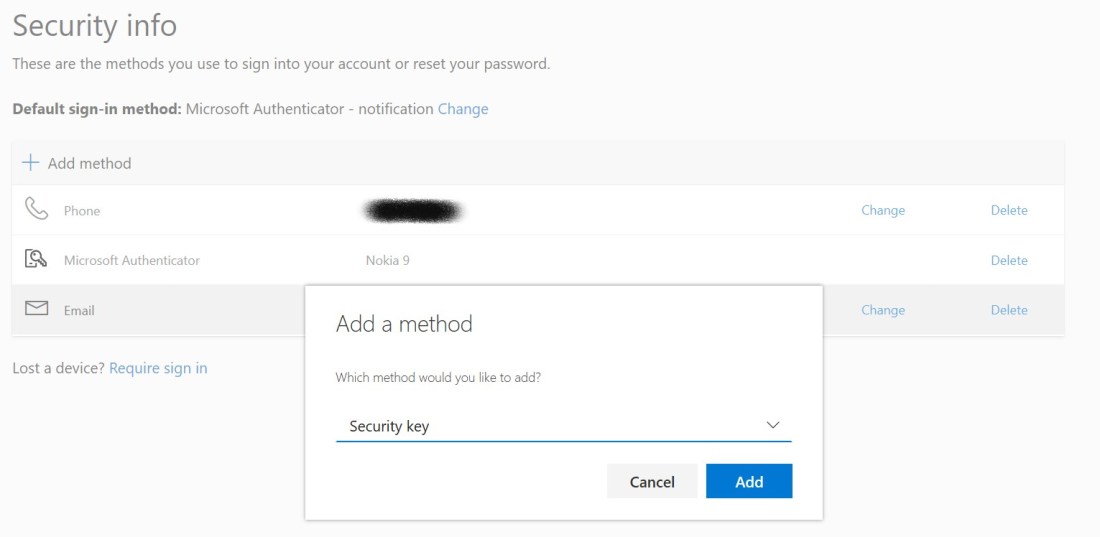

Mesure électrique de la consommation électrique totale de la maison, la production solaire ainsi que la consommation électrique sur le fournisseur d’électricité. L’image ci-dessous provient d’un module « Victron Energy Venux GX »:

En rouge : consommation du compteur (fournisseur d’électricité)

En vert : consommation totale de la maison (y compris pompe à chaleur)

En jaune : production solaire

En bleu : batterie de stockage

Piloter la Pompe à Chaleur

Ma pompe à chaleur dispose d’un module Stiebel Eltron IP afin de lire des valeurs ainsi que d’y écrire des paramètres en Modbus TCP

Azure Maps – Weather

Azure Maps, offre la fonctionnalité d’optenir les prévision métteo sur la durée de votre choix. Dans mon cas, j’utilise les prévisions à 24h

https://docs.microsoft.com/en-us/azure/azure-maps/weather-services-concepts

Algorithme de paramétrage

Dans mon cas j’ai utilisé un script en PowerShell afin d’intéragir avec l’ensemble des composants. Les composants « Victron Energy » et « Stiebel » se connectent en Modbus-TCP, et Azure Weather avec une API Web. Pour le reste, la logique de l’algorithme se fait en PowerShell don’t voici quelques extraits:

![]()

Si vous souhaitez d’avantage d’information sur ce procédé, n’hésitez pas à me contacter. Je vous aide volontier.